Чем опасны «банковские троянцы»

Вирусописатели постоянно разрабатывают новые способы хищения денежных средств у пользователей, придумывают методы обхода современных средств защиты. Наиболее распространенные векторы атак:

- получение несанкционированного доступа к системам дистанционного банковского обслуживания (ДБО);

- кража конфиденциальной информации с использованием вредоносных программ;

- кража средств со счетов электронных платежных систем;

- перехват данных (в том числе используемых для аутентификации пользователя) при помощи троянцев-шпионов;

- использование троянцев-шифровальщиков, способных уничтожить ценные файлы.

Во многих случаях после успешно проведенной атаки злоумышленники выводят из строя файловую систему на жестком диске компьютера в попытке замести следы.

Наиболее опасные и широко распространенные банковские угрозы (число записей в вирусных базах по данным на 2013 год):

- Trojan.Carberp — 13 400

- Trojan.PWS.Panda — 144 423

- Trojan.PWS.Ibank — 3 904

- Trojan.PWS.SpySweep — 14 514

- BackDoor.Termuser — 522

- Trojan.Hottrend — 2 677

- Trojan.Bayanker — 38

- Trojan.PWS.Turist — 781

Нередко злоумышленники совместно с угрозами для ОС Microsoft Windows используют троянские программы для мобильных платформ, прежде всего для ОС Android.

Ниже приведены краткие сведения о банковских троянцах, представляющих наибольшую опасность для пользователей.

Trojan.Carberp

Вредоносная программа для похищения паролей от программ ДБО и торговых платформ. Обладает следующим функционалом:

- похищение паролей для доступа к системам дистанционного банковского обслуживания и торговым платформам;

- выполнение команд, поступающих от удаленного командного центра;

- организация на инфицированном компьютере прокси-сервера;

- отправка злоумышленникам хранящихся на зараженном компьютере файлов;

- организация удаленного управления компьютером-жертвой;

- уничтожение операционной системы.

Обладает функциями для обхода средств контроля и наблюдения, деактивации антивирусов. Зараженные компьютеры способны объединяться в ботнеты.

Trojan.PWS.Ibank

Банковский троянец, способный передавать злоумышленником информацию, которую жертва вводит в браузере или программе «Банк-Клиент». Основные функции:

- похищение и передача злоумышленникам вводимых пользователем паролей;

- воспрепятствование доступу к сайтам антивирусных компаний;

- выполнение команд, поступающих от удаленного командного сервера;

- организация на инфицированном компьютере прокси-сервера и VNC-сервера;

- уничтожение по команде операционной системы и загрузочных областей диска.

Trojan.PWS.Panda

Вредоносная программа, также известная под именами Zeus и Zbot. Основной функционал заключается в краже пользовательских паролей. Возможности троянца:

- кража паролей от приложений «Банк-Клиент», FTP-клиентов, других программ;

- выполнение команд, поступающих от удаленного командного центра;

- перехват информации, вводимой пользователем в браузерах;

- способность устанавливать и удалять в инфицированной системе цифровые сертификаты, файлы cookies;

- подмена домашней страницы в браузерах;

- блокировка доступа к различным сайтам;

- загрузка и запуск различных приложений;

- удаление файлов на жестком диске инфицированного компьютера.

Trojan.PWS.SpySweep

Троянец, также известный под именем SpyEye. Обладает следующими возможностями:

- внедрение в другие запущенные процессы;

- встраивание постороннего содержимого в просматриваемые пользователем веб-страницы;

- выполнение команд, поступающих от удаленного командного центра;

- перехват информации, вводимой пользователем в браузерах;

- загрузка и запуск различных приложений;

- удаление файлов на жестком диске инфицированного компьютера.

BackDoor.Termuser

Семейство вредоносных программ, открывающих злоумышленникам доступ к инфицированному компьютеру. Возможности троянца:

- способен нарушать работу и блокировать запуск антивирусных программ;

- может выполнять поступающие с управляющего сервера команды;

- позволяет злоумышленникам управлять инфицированным компьютером при помощи протокола RDP («Удаленный Рабочий стол»), для чего регистрирует в системе нового пользователя с правами администратора компьютера.

Trojan.Hottrend

Самый маленький из известных банковских троянцев — объем исполняемого файла составляет 20 КБ, также известен под именем Tinba (Tiny Banker). Основная функция: отслеживание сетевого трафика с целью перехвата конфиденциальной (в том числе банковской) информации, которая впоследствии передается злоумышленникам. Функциональные возможности:

- отключает функцию восстановления системы;

- препятствует работе антивирусных программ;

- вклинивается в трафик, перехватывает конфиденциальную информацию и отправляет ее злоумышленникам.

Trojan.Bayanker

Многокомпонентная вредоносная программа, способная похищать конфиденциальную информацию пользователя, в том числе необходимую для авторизации в системах ДБО, красть средства со счетов электронных платежных систем, уничтожать файловую систему на инфицированном компьютере. Позволяет выполнять поступающие от злоумышленников команды.

Trojan.PWS.Turist

Троянская программа, предназначенная для хищения паролей, другой конфиденциальной информации, прежде всего необходимой для доступа к системам ДБО (в том числе использующим механизм авторизации с применением смарт-карт). Функциональные возможности:

- похищение паролей для доступа к системам ДБО;

- демонстрация поддельной информации в окне системы «Банк-Клиент» (например, недостоверных сведений о балансе, что позволяет скрыть факт хищения денег со счета);

- выполнение поступающих от злоумышленников команд;

- уничтожение операционной системы.

Существуют банковские троянцы, работающие на мобильных устройствах под управлением операционной системы Google Android. Первый банковский троянец для Android, получивший наименование

После загрузки и инсталляции на мобильном устройстве Android.SpyEye.1 перехватывает и отправляет злоумышленникам все входящие СМС-сообщения. Android.SpyEye.1 может представлять опасность для владельцев мобильных устройств, поскольку способен передавать в руки вирусописателей конфиденциальную информацию.

Современные банковские троянцы также обладают чрезвычайно широкими функциональными возможностями.

Пример: Android.FakeSber.1.origin

Полноценный банковский троянец для мобильной платформы Android. Предназначен для перехвата информации из СМС-сообщений, поступающих от системы онлайн-банкинга Сбербанка России.

Троянец способен перехватывать и пересылать злоумышленникам все входящие СМС-сообщения, а также скрывать их на телефоне жертвы. Троянец устанавливался на телефоны жертв, чьи компьютеры инфицированы банковским троянцем семейства Trojan.Carberp (при попытке воспользоваться услугами банка через веб-браузер, жертва получала созданное Trojan.Carberp уведомление о необходимости авторизации по номеру мобильного телефона, для чего на мобильное устройство предлагалось установить специальное приложение).

Как банковские троянцы похищают информацию?

Вредоносная программа:

- встраивается в процессы, которые могут быть связаны с работой ДБО;

- ищет поля ввода информации в экранных формах программ ДБО и сохраняет вводимую информацию;

- вклинивается в трафик для поиска определенных подстрок;

- записывает нажатия клавиш;

- создает скриншоты в моменты ввода важной информации;

- перехватывает отдельные функции, которые могут участвовать в передаче важной информации;

- ищет и отправляет злоумышленникам цифровые сертификаты и ключи.

Как распространяются банковские троянцы?

- массовые рассылки по электронной почте;

- уязвимости прикладного ПО;

- инфицированные и взломанные веб-сайты;

- переносные носители информации;

- нелицензионное ПО, загруженное из сомнительных источников;

- установка с использованием других вредоносных программ.

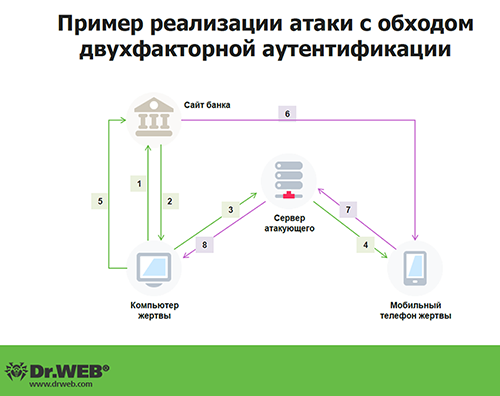

Пример реализации атаки

- Пользователь заходит на взломанный злоумышленниками сайт.

- С использованием уязвимости на его компьютер загружается и устанавливается вредоносная программа.

- Троянец устанавливает соединение с удаленным сервером, передает злоумышленникам файлы цифровых сертификатов, логин и пароль для доступа к системе ДБО.

- При попытке открытия в браузере веб-страницы системы «Банк-Клиент» троянец встраивает в нее сообщение с требованием установить на мобильный телефон жертвы созданное злоумышленниками приложение (например, под видом «сертификата безопасности»).

- Жертва устанавливает на свой телефон или смартфон вредоносное приложение.

- Злоумышленники вводят логин и пароль для доступа к системе «Банк-Клиент».

- Запущенный на мобильном телефоне троянец перехватывает входящие СМС с кодом подтверждения операции и отправляет их злоумышленникам.

- Злоумышленники переводят деньги со счета жертвы на собственный счет.

- Чтобы замести следы, троянец получает команду на уничтожение компьютера.

|

|

Брошюра «Слепой не боится змеи»Кража финансов является главной целью интернет-мошенников. Для этого постоянно разрабатываются новые модификации банковских троянцев. Прочитайте сами эту брошюру и передайте ее руководителю и бухгалтеру компании, в которой вы работаете. Ведь защита денежных средств от кражи интернет-мошенниками — важный фактор успешности организации, а значит — и ее сотрудников. Расскажите об этой брошюре в социальных сетях и пригласите ваших друзей ознакомиться с ней! |